Un large consensus existe aujourd’hui sur la nécessité de renforcer le contrôle des individus sur la gestion de leurs données personnelles. Mais comment ?

Les solutions centralisées, incluant la majorité des coffre-forts personnels de données, font porter tous leurs efforts sur la sécurisation des serveurs. Mais comme l’a récemment démontré l’affaire PRISM, aucun serveur n’est inviolable. L’accumulation massive de données personnelles sur des millions d’individus dans un point unique ne fait qu’attiser les convoitises en maximisant le ratio bénéfice/coût d’une attaque.

Aujourd’hui, les données personnelles sont encore organisées en silos, chacun restant sous le contrôle de l’organisation capable de capter ce fragment d’information (ex: déplacements dans les transports, consommation électrique, communications téléphoniques, recherches Web, données médicales, etc). L’intérêt de croiser les données de multiples silos est très fort, tant du point de vue économique et sociétal, et conduit certaines organisations à acquérir la maîtrise de multiples silos, augmentant d’autant les menaces sur la vie privée des individus.

L’approche Serveur Personnel fait au contraire le pari de la décentralisation. Chaque individu devient son propre hébergeur de données et maîtrise la façon dans ses données sont stockées, échangées, croisées. Par nature, la décentralisation minimise le ratio bénéfice/coût d’une attaque, le serveur de chaque individu devant être attaqué séparément.

L’approche Serveur Personnel pose cependant deux problèmes : (1) comment l’individu lambda – non informaticien – peut-il assurer la sécurité d’un dispositif d’hébergement personnel face à des accès malveillants, virus, chevaux de Troie et face à des pannes engendrant des pertes de données et (2) comment récupérer le bénéfice économique ou sociétal apporté par des traitements globaux sur une population d’individus (ex: étude comportementale ou épidémiologique) ?

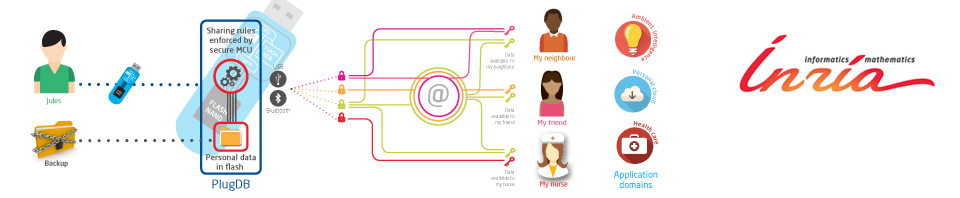

PlugDB répond à ces deux problèmes par une combinaison de solutions matérielles (sécurité matérielle de type carte à puce) et logicielles (gestion de données et contrôle d’accès embarqués, durabilité des données et restauration en cas de perte, traitements globaux distribués préservant l’anonymat des participants).

Suivant : Comment ça marche ?