En cybersécurité, un pot de miel (honeypot) est un leurre que l’on installe sur un réseau pour détourner l’attaquant de sa cible réelle ou étudier son comportement. Au Laboratoire de Haute Sécurité de Rennes (LHS), les scientifiques développent une plateforme qui permettra à la fois de déployer dynamiquement une grande variété d’appâts et de mieux comprendre les tactiques de l’attaquant en lui accordant une plus grande marge d’interaction avec le système visé, tout en l’observant.

Professionnalisée. C’est le mot qui ressort désormais pour qualifier la cybercriminalité. Produits à la chaîne, les botnets, ou réseaux zombies*, s’en vont massivement tenter d’infecter les systèmes informatiques. En mode automatique, ces bots cherchent des portes. Se faufilent. Se cachent. Espionnent. Dérobent des fichiers. Corrompent des données. Détournent des disques durs. Paralysent des machines. Entreprises, administrations, écoles, hôpitaux. Aucun secteur n’est épargné. Et les chiffres continuent de grimper.

D’où le besoin pour les scientifiques de mieux connaître cette menace aussi massive que protéiforme. Une façon de faire consiste à installer sur les machines ce que l’on appelle un ‘pot de miel’ : un leurre qui permet d’observer les faits et gestes du botnet ou de l’attaquant. Mais avec de grosses limites. “Dans l’état de l’art, ce sont des honeypots de basse interaction, explique Alexandre Sanchez, ingénieur de recherche au LHS de Rennes. L’attaquant croit se connecter à une machine. Il peut certes envoyer un certain nombre de commandes. Mais il n’est pas en prise avec un vrai système d’exploitation. Il ne deviendra jamais administrateur.” L’avantage : “rien ne peut arriver. Aucun risque.” L’inconvénient : “cela ne va pas très loin. En tous cas, pas suffisamment pour permettre d’étudier en détail le comportement de l’attaquant.”

Pour mener des investigations plus poussées, les chercheurs développement actuellement des honeypots de haute interaction. La différence ? “Nous offrons à l’attaquant un vrai système d’exploitation. Nous le laissons avancer. Il peut effectuer énormément de choses. Il va peut-être tenter d’utiliser la machine pour miner du Bitcoin. Pour héberger des contenus illicites. Pour chiffrer le disque dur. Nous allons pouvoir observer ce comportement dans le détail. Mais en toute sécurité car, évidemment, nous fixons nos propres règles.”

Déployer des honeypots à la volée

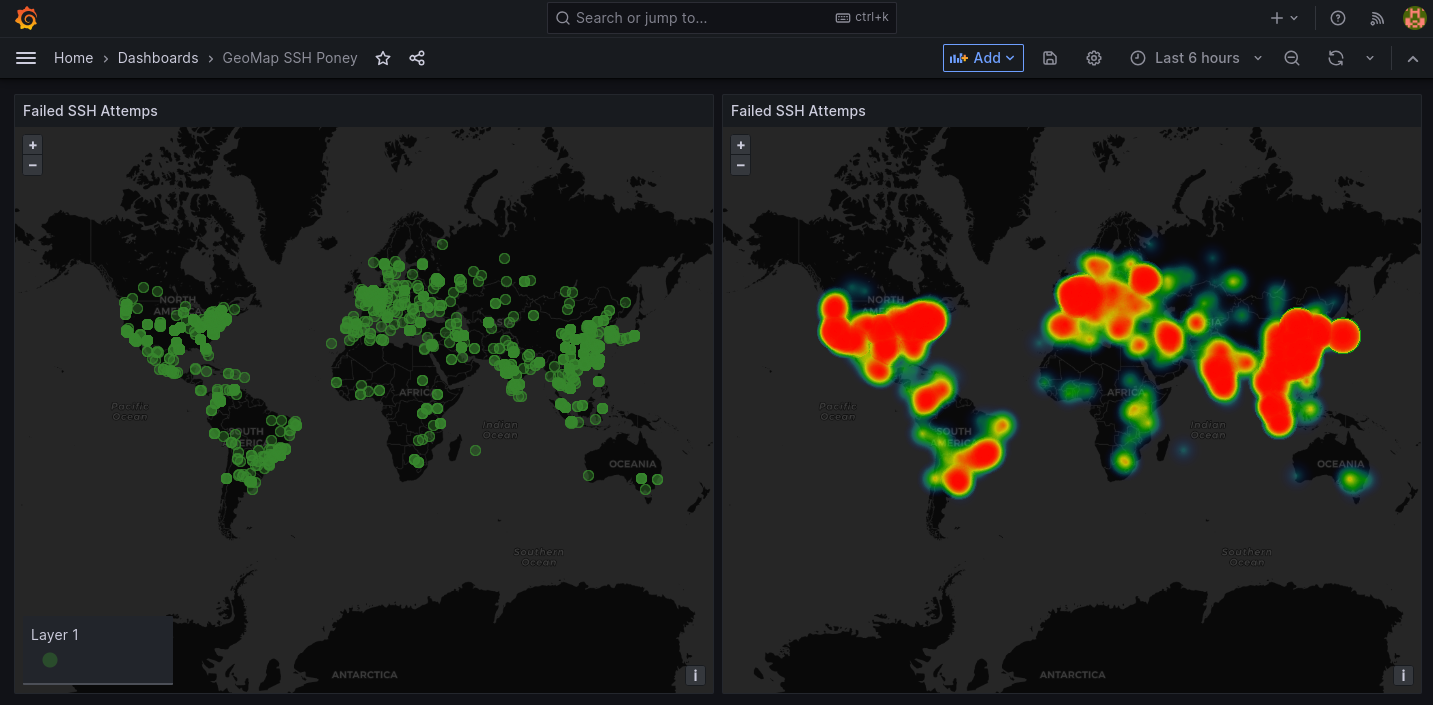

Derrière cette première innovation, s’en profile une deuxième. “Nous ne voulons pas simplement un honeypot construit une fois pour toute. Nous souhaitons pouvoir en déployer à la volée et de façon dynamique.” Ce qui permettra alors de devenir très réactif. “Régulièrement des vulnérabilités sont découvertes. L’année dernière, par exemple, une faille a été ainsi identifiée sur Log4j, un petit morceau de code utilisé par beaucoup de sites web, créant une certaine panique. Face à ce genre de situation, nous voudrions être capables, en un claquement de doigts, de construire et déployer un honeypot contenant cette vulnérabilité.” Et mieux encore : “décliner toute une variété de honeypots intégrant la faille : des environnements sous Windows, d’autres sous Linux, etc.”

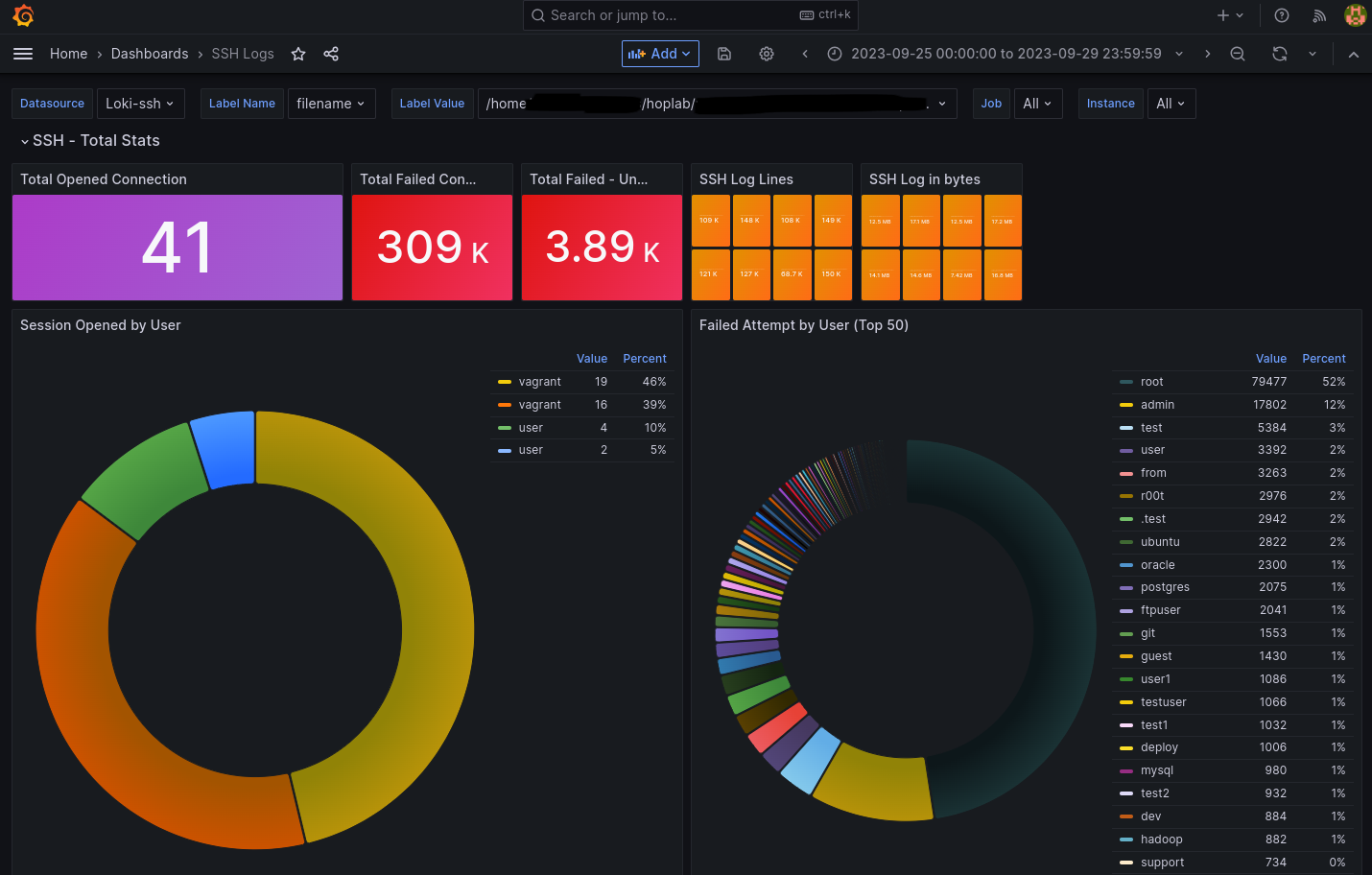

À partir de procédures haut niveau, le défi pour la nouvelle plateforme HopLab est donc de parvenir à générer automatiquement un scénario de vulnérabilité crédible, contrôlé et offrant beaucoup de variabilité. “Pour l’instant, nous n’avons implémenté qu’un faible nombre de ces procédures de haut niveau. Notre idée, c’est de parvenir à un stade où l’on pourrait cliquer pour choisir plusieurs procédures parmi une liste et notre outil se chargerait de générer ces vulnérabilités dans toute une série de honeypots sous différents environnements. Nous pourrions même alors l’ouvrir à une communauté d’utilisateurs souhaitant contribuer à ces études.”

Participation à un ‘Capture the flag’

Pour faire monter HopLab en maturité, les chercheurs vont aussi s’appuyer sur des exercices de Captures de drapeaux. Plus couramment appelées CTF (Capture the flag), ces sessions permettent à une red team de tenter des intrusions sur un système surveillé par une blue team. Durant ses journées scientifiques de printemps, la CyberSchool de Rennes a organisé un exercice de ce genre intitulé CERBERE. À cette occasion, une vingtaine de participants ont pu jouer sur la plateforme et vibrionner autour de dix infrastructures vulnérables conçues spécialement pour l’occasion et de façon aléatoire sur la base des mêmes vulnérabilités.

Quatre doctorants étaient impliqués. “Le premier sur la génération automatisée d’environnements vulnérables à partir de descriptions haut niveau. Le second pour l’analyse des traces d’exécution. Le troisième pour la recherche de failles. Et la dernière sur l’analyse des traces réseaux. Donc, nous avions là tout le panel d’activités qui nous intéressent. À ce titre, CERBERE nous a permis de réussir une preuve de concept et ainsi de franchir un premier pallier.”

Le suivant ? “Robustifier et passer à l’échelle. Pour ce faire, nous aimerions proposer notre solution à des évènements proposant des CTF plus importants de plusieurs dizaines voir centaines de participants. Le défi n’est pas aisé, mais cela permettrait aussi de constituer des jeux de données très intéressants pour nos chercheurs : traces réseau, systèmes, etc.”

- Contraction de l’anglais robot net, un botnet est un réseau de programmes connectés à Internet qui communiquent avec d’autres programmes similaires pour l’exécution de diverses tâches. Certains de ces réseaux sont utilisés à des fins malveillantes. Un réseau zombie est système informatique contrôlé par un cybercriminel à l’insu de son utilisateur légitime.